Ngày 27 tháng 8 năm 2025, Cơ quan An ninh Mạng và Cơ sở hạ tầng (CISA), Cục Điều tra Liên bang (FBI), Cơ quan An ninh Quốc gia (NSA), cùng với nhiều đối tác, đã công bố một Tư vấn An ninh Mạng (CSA) chung. Tư vấn này trình bày chi tiết các chiến thuật, kỹ thuật và quy trình (TTP) được sử dụng bởi các tác nhân được nhà nước Trung Quốc tài trợ, hoạt động của họ trùng lặp một phần với hoạt động của tác nhân đe dọa trên mạng do ngành an ninh mạng báo cáo là Salt Typhoon.

Salt Typhoon là một tác nhân đe dọa trên mạng do nhà nước Trung Quốc tài trợ, hoạt động ít nhất từ năm 2019. Nó chủ yếu nhắm vào các lĩnh vực quan trọng, bao gồm Viễn thông, Công nghệ và các tổ chức Chính phủ trên khắp Hoa Kỳ, khu vực Châu Á – Thái Bình Dương, Trung Đông và Nam Phi.

Việc gán cho Salt Typhoon chủ yếu được thực hiện bởi Microsoft, công ty sử dụng quy ước đặt tên “Typhoon” cho các tác nhân có trụ sở tại Trung Quốc. Một số nhà cung cấp khác đã báo cáo các cụm trùng lặp dưới các tên khác nhau — FamousSparrow (ESET), GhostEmperor (Kaspersky), Earth Estries (Trend Micro) và UNC2286 (Mandiant). Mặc dù Microsoft coi các cụm này là bí danh của Salt Typhoon, nhưng không có báo cáo công khai nào cung cấp bằng chứng kỹ thuật chi tiết, chẳng hạn như TTP hoặc các chỉ số cụ thể, để chứng minh sự trùng lặp này. Ngược lại, ESET duy trì rằng FamousSparrow đại diện cho một tập hợp xâm nhập riêng biệt dựa trên các khác biệt rõ ràng về hoạt động và kỹ thuật. Ngoài ra, các cơ quan tác giả tham gia vào CSA không áp dụng một quy ước đặt tên thương mại cụ thể nào cho hoạt động đe dọa được trình bày chi tiết trong tư vấn. Để nhất quán, AttackIQ đã quyết định nhóm tất cả các cụm hoạt động nói trên dưới tên Salt Typhoon để tổ chức tốt hơn và giúp định vị các mô phỏng liên quan dễ dàng hơn.

AttackIQ đã phát hành bản cập nhật cho mẫu đánh giá hiện có của mình để kết hợp các hành vi bổ sung được báo cáo trên nhiều nguồn, cũng như một đồ thị tấn công mới mô phỏng chiến dịch SparrowDoor và ShadowPad được ESET ghi lại.

Việc xác thực hiệu suất chương trình bảo mật của bạn trước các hành vi này là rất quan trọng để giảm thiểu rủi ro. Bằng cách sử dụng các mẫu đánh giá này trong Nền tảng Tối ưu hóa Bảo mật AttackIQ, các nhóm bảo mật sẽ có thể:

- Đánh giá hiệu suất kiểm soát bảo mật trước hoạt động APT gần đây của Trung Quốc.

- Đánh giá tư thế bảo mật của họ trước một đối thủ tập trung vào các lĩnh vực Chính phủ, Công nghệ và Viễn thông.

- Liên tục xác thực các đường dẫn phát hiện và ngăn chặn chống lại một mối đe dọa tiến hành các hoạt động gián điệp trên toàn cầu.

Salt Typhoon – 2024-11 – Các chiến thuật, kỹ thuật và quy trình (TTP) liên quan (CẬP NHẬT)

Mẫu đánh giá này mô phỏng các chiến thuật, kỹ thuật và quy trình (TTP) khác nhau được Salt Typhoon thể hiện trong các hoạt động gần đây. Đánh giá đã được cập nhật để bao gồm các kỹ thuật được TrendMicro báo cáo vào tháng 11 năm 2024 và Talos vào tháng 2 năm 2025, cũng như Tư vấn An ninh Mạng (CSA) từ tháng 8 năm 2025. Dưới đây là mô tả chi tiết về tất cả các hành vi mới được kết hợp trong mẫu được cập nhật, được sắp xếp theo chiến thuật.

Thực thi

Bao gồm các kỹ thuật dẫn đến việc mã do đối phương kiểm soát chạy trên một hệ thống cục bộ hoặc từ xa. Các kỹ thuật chạy mã độc thường được ghép nối với các kỹ thuật từ tất cả các chiến thuật khác để đạt được các mục tiêu rộng lớn hơn, chẳng hạn như khám phá mạng hoặc đánh cắp dữ liệu.

Tạo quy trình thông qua WMI (T1047): Kịch bản này thực thi một tệp nhị phân bằng cách tạo một quy trình bằng Windows Management Instrumentation (WMI).

Tiêm mã thông qua Tải thư viện và Tạo luồng từ xa (T1055.001): Kịch bản này thực hiện việc tiêm một Thư viện liên kết động (DLL) vào một quy trình bằng cách sử dụng `CreateRemoteThread` và `LoadLibrary`.

Thực thi DLL thông qua RunDLL32 (T1218.011): Kịch bản này thực thi một hàm đã xuất từ một DLL cụ thể bằng cách sử dụng tiện ích Windows `rundll32.exe`.

Thực thi ủy quyền nhị phân hệ thống bằng tập lệnh “msiexec.exe” (T1218.007): Kịch bản này thực thi `msiexec.exe` để cài đặt từ xa một gói MSI.

Tính bền bỉ

Bao gồm các kỹ thuật mà đối phương sử dụng để duy trì quyền truy cập vào hệ thống qua các lần khởi động lại, thay đổi thông tin đăng nhập và các gián đoạn khác có thể cắt đứt quyền truy cập của họ.

Tạo tài khoản (T1136.001): Kịch bản này cố gắng tạo một người dùng mới vào hệ thống bằng lệnh Windows `net user`.

Dịch vụ mới bằng “sc.exe” (T1543.003): Kịch bản này tận dụng công cụ dòng lệnh `sc` gốc để tạo một dịch vụ mới và thực hiện một truy vấn để xác minh xem dịch vụ đã được tạo đúng cách hay chưa.

Thực thi tác vụ theo lịch trình (T1053.005): Kịch bản này mô phỏng việc sử dụng tiện ích Windows `schtasks` để thực thi ngay lập tức một tác vụ đã tạo trước đó.

Tránh né phòng thủ: Bao gồm các kỹ thuật mà đối phương sử dụng để tránh bị phát hiện trong suốt quá trình xâm nhập của họ. Các kỹ thuật được sử dụng để tránh né phòng thủ bao gồm gỡ cài đặt/vô hiệu hóa phần mềm bảo mật hoặc làm rối/mã hóa dữ liệu và tập lệnh.

Tập lệnh tệp và thư mục ẩn (T1564.001): Kịch bản này thực thi một tập lệnh hàng loạt để ẩn một tệp bằng lệnh `attrib` và sau đó xóa tệp ẩn. Bật thuộc tính ẩn là một nỗ lực để ngăn chặn các tệp độc hại bị người bảo vệ phát hiện.

Truy cập thông tin đăng nhập

Bao gồm các kỹ thuật mà đối phương sử dụng để thu thập thông tin đăng nhập có sẵn trên hệ thống bị xâm nhập.

Kết xuất Hive đăng ký HỆ THỐNG thông qua lệnh “reg save” (T1003.002): Kịch bản này cố gắng lưu một bản sao của hive đăng ký `HKLM\SYSTEM` vào một tệp tạm thời bằng cách thực thi lệnh reg save Windows gốc.

Khám phá

Bao gồm các kỹ thuật mà đối phương sử dụng để khám phá thông tin liên quan đến môi trường bị xâm nhập.

Khám phá tài khoản quản trị viên miền thông qua tập lệnh lệnh Net (T1087.002): Kịch bản này thực thi lệnh `net group` để liệt kê các tài khoản quản trị viên miền.

Lấy tên người dùng bằng lệnh “whoami” (T1033): Kịch bản này thực thi lệnh `whoami` gốc để nhận thông tin chi tiết về tài khoản người dùng đang chạy.

Tập lệnh khám phá tệp và thư mục (T1083): Kịch bản này thực thi lệnh `dir` gốc để khám phá các tệp và thư mục và xuất ra một tệp tạm thời.

Nhận thông tin chia sẻ mạng thông qua dòng lệnh Windows (T1049): Kịch bản này thực thi Lệnh Windows `net use` để truy xuất thông tin về các chia sẻ mạng của hệ thống.

Quét các hệ thống từ xa với các cổng SMB, RDP hoặc LDAP đang mở (T1018): Kịch bản này thực hiện quét mạng cục bộ để tìm kiếm bất kỳ hệ thống nào có thể truy cập từ xa với các cổng `139`, `389`, `445`, `636` hoặc `3389` đang mở.

Chỉ huy và kiểm soát

Bao gồm các kỹ thuật mà đối phương có thể sử dụng để liên lạc với các hệ thống dưới sự kiểm soát của họ trong mạng của nạn nhân. Đối phương thường cố gắng bắt chước lưu lượng truy cập bình thường, được mong đợi để tránh bị phát hiện.

Kết nối SSH đến Máy chủ AttackIQ (T1021.004): Kịch bản này khởi tạo kết nối SSH đến một máy chủ do AttackIQ lưu trữ bên ngoài để thực hiện các hạn chế trong lưu lượng truy cập исходящий.

Salt Typhoon – 2025-03 – Chiến dịch SparrowDoor và ShadowPad

Đồ thị tấn công này mô phỏng các chiến thuật, kỹ thuật và quy trình (TTP) được quan sát thấy trong hoạt động của Salt Typhoon, đặc biệt là cụm FamousSparrow. Mô phỏng này dựa trên báo cáo ngày 26 tháng 3 năm 2025 của ESET trình bày chi tiết về backdoor SparrowDoor.

Vào tháng 3 năm 2025, ESET đã báo cáo về hoạt động đáng ngờ ảnh hưởng đến một nhóm thương mại có trụ sở tại Hoa Kỳ hoạt động trong lĩnh vực tài chính. Hoạt động này được cho là do một nhóm mối đe dọa dai dẳng nâng cao (APT) liên kết với Trung Quốc có tên là FamousSparrow, cũng được Microsoft theo dõi là Salt Typhoon. Trong chiến dịch này, nhóm này đã triển khai backdoor ShadowPad lần đầu tiên, cùng với hai biến thể chưa được ghi lại trước đó của phần mềm độc hại SparrowDoor tùy chỉnh của nó.

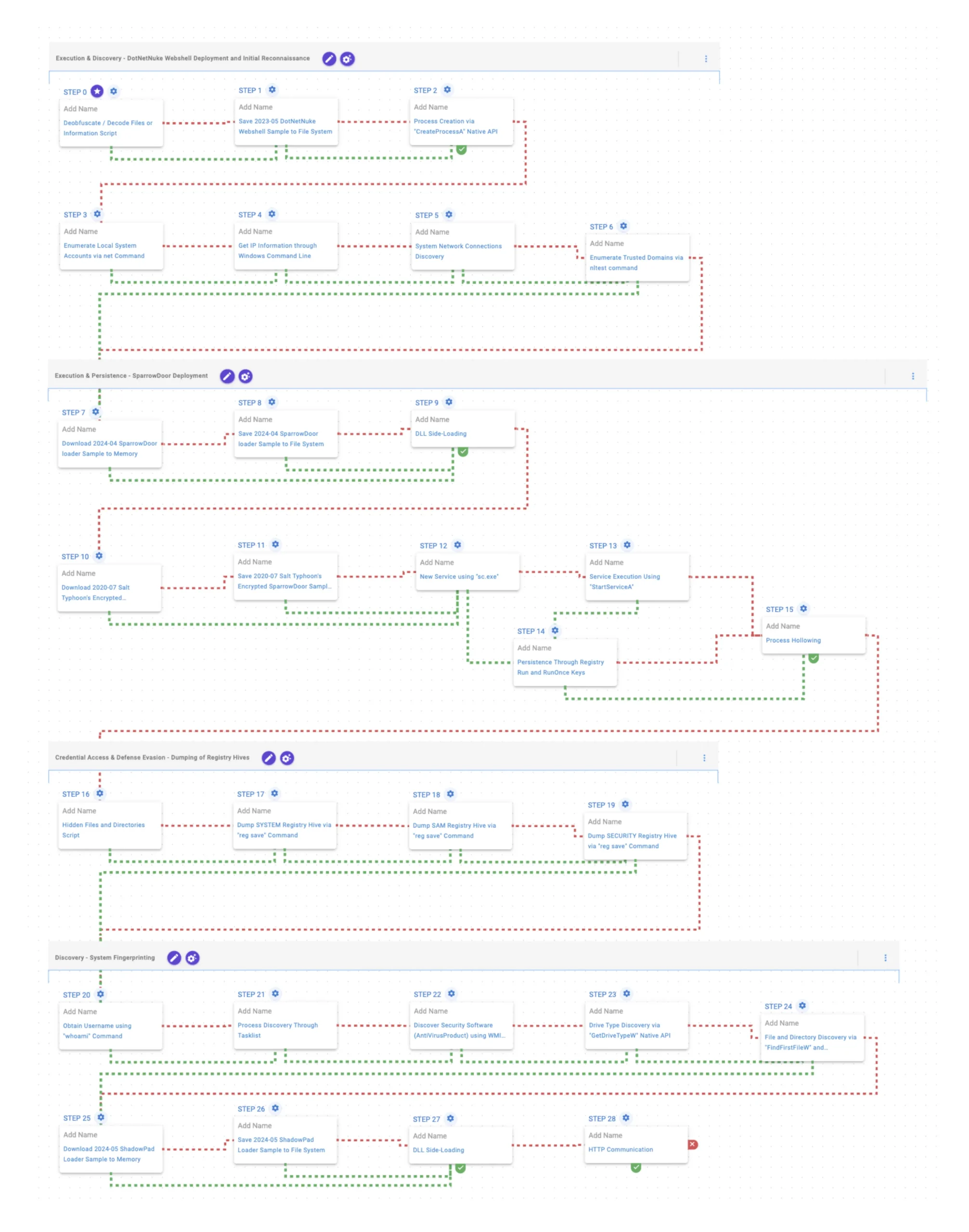

Mô phỏng này bắt đầu với việc triển khai một webshell DotNetNuke, cung cấp quyền truy cập ban đầu. Từ đó, các tiện ích Windows hợp pháp bị lạm dụng để thu thập thông tin về máy chủ và môi trường Active Directory. Backdoor SparrowDoor sau đó được triển khai thông qua DLL Side-Loading, với tính bền bỉ được cố gắng thông qua một dịch vụ mới được tạo hoặc, như một phương án dự phòng, một khóa Registry Run. Tiếp theo, các hive đăng ký SAM, SYSTEM và SECURITY được kết xuất trước khi chuyển sang giai đoạn khám phá mở rộng, bao gồm thu thập chi tiết hệ thống, liệt kê các quy trình đang chạy và phần mềm đã cài đặt, và quét các ổ đĩa có sẵn và hệ thống tệp. Mô phỏng này đạt đến đỉnh điểm với việc triển khai ShadowPad, một backdoor mô-đun cho phép tải động các plugin bổ sung không được nhúng ban đầu trong mẫu.

Thực thi & Khám phá – Triển khai Webshell DotNetNuke và Trinh sát ban đầu

Giai đoạn này bắt đầu với việc giải mã webshell DotNetNuke bằng certutil, sau đó được lưu vào hệ thống tệp. Tiếp theo, nó tạo ra một shell lệnh thông qua CreateProcessA, bắt đầu một giai đoạn trinh sát. Trong quá trình này, thông tin về máy chủ cục bộ và Active Directory được thu thập để hiểu rõ về môi trường và các đường dẫn di chuyển ngang tiềm năng.

Tập lệnh giải mã/giải mã tệp hoặc thông tin (T1140): Kịch bản này sử dụng tệp nhị phân `certutil` hợp pháp để giải mã một tải trọng được mã hóa base64.

Mẫu Webshell DotNetNuke 2023-05 (T1105): Mẫu Webshell DotNetNuke (SHA256: d057034675befc1b4c2ae4132c4d169201c9abfbae79181185d45ca6721e43cc) được tải xuống bộ nhớ và lưu vào đĩa trong hai kịch bản riêng biệt để kiểm tra các biện pháp kiểm soát mạng và điểm cuối và khả năng của chúng để ngăn chặn việc phân phối các mẫu độc hại đã biết.

Tạo quy trình thông qua API gốc “CreateProcessA” (T1106): Kịch bản này thực thi lệnh gọi API Windows `CreateProcessA` để tạo một quy trình mới của một tải trọng có thể thực thi nhất định.

Liệt kê các tài khoản hệ thống cục bộ thông qua lệnh net (T1087.001): Kịch bản này thực thi lệnh `net user` để liệt kê tất cả các tài khoản hệ thống cục bộ.

Nhận thông tin IP thông qua dòng lệnh Windows (T1016): Kịch bản này thực thi lệnh `ipconfig /all` Windows để truy xuất thông tin về tất cả các bộ điều hợp mạng.

Khám phá kết nối mạng hệ thống (T1049): Kịch bản này sử dụng công cụ dòng lệnh Windows gốc `netstat` để thu thập các kết nối đang hoạt động và bất kỳ dịch vụ đang nghe nào đang chạy trên máy chủ.

Liệt kê các miền được tin cậy thông qua nltest (T1482): Kịch bản này thực thi lệnh `nltest /trusted_domains` để có được các mối quan hệ tin cậy miền, cho phép một miền truy cập tài nguyên dựa trên quy trình xác thực của một miền khác.

Thực thi & Tính bền bỉ – Triển khai SparrowDoor

Trong giai đoạn này, các thành phần SparrowDoor được truy xuất qua PowerShell và lưu vào hệ thống. Sau khi được triển khai thông qua DLL side-loading, nó cố gắng thiết lập tính bền bỉ bằng cách tạo một dịch vụ và buộc thực thi nó. Nếu phương pháp này không thành công, một khóa Registry Run có cùng tên sẽ được tạo làm phương án dự phòng. Tải trọng cuối cùng sau đó được thực thi bằng cách sử dụng process hollowing, cho phép nó chạy trong bối cảnh của một quy trình đáng tin cậy.

Mẫu trình tải SparrowDoor 2024-04 (T1105): Mẫu trình tải SparrowDoor (SHA256: d53346b5c8c6c76e7bc0407410a58328a1e214a4d359e558380963d29a35f71b) được tải xuống bộ nhớ và lưu vào đĩa trong hai kịch bản riêng biệt để kiểm tra các biện pháp kiểm soát mạng và điểm cuối và khả năng của chúng để ngăn chặn việc phân phối các mẫu độc hại đã biết.

DLL Side-Loading (T1574.002): Kịch bản này tận dụng một tệp thực thi hợp pháp và đáng tin cậy để tải một Thư viện liên kết động (DLL) độc hại.

Mẫu SparrowDoor được mã hóa của Salt Typhoon 2020-07 (T1105): Mẫu SparrowDoor được mã hóa của Salt Typhoon (SHA256: 90af57e976aea91030579b9761e5265251986b707550ca1b793191e2818bad92) được tải xuống bộ nhớ và lưu vào đĩa trong hai kịch bản riêng biệt để kiểm tra các biện pháp kiểm soát mạng và điểm cuối và khả năng của chúng để ngăn chặn việc phân phối các mẫu độc hại đã biết.

Dịch vụ mới bằng “sc.exe” (T1543.003): Kịch bản này tận dụng công cụ dòng lệnh `sc` gốc để tạo một dịch vụ mới và thực hiện một truy vấn để xác minh xem dịch vụ đã được tạo đúng cách hay chưa.

Thực thi dịch vụ bằng “StartServiceA” (T1569.002): Kịch bản này thực thi API Windows `StartServiceA` để mô phỏng việc thực thi dịch vụ, cũng có thể được sử dụng để leo thang đặc quyền từ Quản trị viên lên HỆ THỐNG bằng cách sửa đổi một dịch vụ hiện có.

Tính bền bỉ thông qua các khóa Registry Run và RunOnce (T1547.001): Kịch bản này tạo một mục dưới khóa đăng ký `HKLM\Software\Microsoft\Windows\CurrentVersion\Run` để chạy khi khởi động hệ thống và có được tính bền bỉ.

Process Hollowing (T1055.012): Kịch bản này tạo một quy trình ở trạng thái bị tạm dừng và hủy ánh xạ bộ nhớ của nó, sau đó được thay thế bằng nội dung của một tệp thực thi độc hại. Kỹ thuật này cho phép mã độc hại được thực thi trong khi được che giấu dưới dạng một quy trình hợp pháp.

Truy cập thông tin đăng nhập & Tránh né phòng thủ – Kết xuất Hive đăng ký

Trong giai đoạn này, attrib.exe được sử dụng để áp dụng các thuộc tính ẩn và hệ thống cho trình tải SparrowDoor, giúp tránh bị phát hiện. Sau đó, mô phỏng chuyển sang truy cập thông tin đăng nhập, với việc kết xuất các hive đăng ký SAM, SYSTEM và SECURITY để trích xuất thông tin tài khoản và xác thực nhạy cảm.

Tập lệnh tệp và thư mục ẩn (T1564.001): Kịch bản này thực thi một tập lệnh hàng loạt để ẩn một tệp bằng lệnh `attrib` và sau đó xóa tệp ẩn. Bật thuộc tính ẩn là một nỗ lực để ngăn chặn các tệp độc hại bị người bảo vệ phát hiện.

Kết xuất Hive đăng ký HỆ THỐNG thông qua lệnh “reg save” (T1003.002): Kịch bản này cố gắng lưu một bản sao của hive đăng ký `HKLM\SYSTEM` vào một tệp tạm thời bằng cách thực thi lệnh reg save Windows gốc.

Kết xuất Hive đăng ký SAM thông qua lệnh “reg save” (T1003.002): Kịch bản này cố gắng lưu một bản sao của hive đăng ký `HKLM\SAM` vào một tệp tạm thời bằng cách thực thi lệnh reg save Windows gốc.

Kết xuất Hive đăng ký SECURITY thông qua lệnh “reg save” (T1003.002): Kịch bản này cố gắng lưu một bản sao của hive đăng ký `HKLM\SECURITY` vào một tệp tạm thời bằng cách thực thi lệnh reg save Windows gốc.

Khám phá – Lấy dấu vân tay hệ thống

Giai đoạn này tập trung vào khám phá hệ thống, bắt đầu với việc xác định ngữ cảnh người dùng hiện tại. Sau đó, các lệnh được thực thi để liệt kê các quy trình đang chạy, phát hiện phần mềm bảo mật đã cài đặt và thu thập thông tin chi tiết về các ổ đĩa có sẵn và liệt kê hệ thống tệp rộng hơn. Sau đó, nó triển khai ShadowPad thông qua DLL side-loading và thiết lập giao tiếp với máy chủ chỉ huy và kiểm soát (C2) của nó qua HTTP (cổng 80).

Lấy tên người dùng bằng lệnh “whoami” (T1033): Kịch bản này thực thi lệnh `whoami` gốc để nhận thông tin chi tiết về tài khoản người dùng đang chạy.

Khám phá quy trình thông qua Tasklist (T1057): Kịch bản này liệt kê các quy trình đang chạy trên tài sản mục tiêu thông qua tiện ích Windows `tasklist`. Kết quả được lưu vào một tệp ở một vị trí tạm thời.

Khám phá phần mềm bảo mật (AntiVirusProduct) bằng lệnh WMI (T1518.001): Kịch bản này sử dụng Lệnh Windows Management Instrumentation (WMIC) Microsoft Windows gốc để xác định phần mềm nào đã được cài đặt dưới dạng một lớp `AntiVirusProduct`.

Khám phá loại ổ đĩa thông qua API gốc “GetDriveTypeW” (T1120): Kịch bản này truy xuất thông tin về đĩa vật lý của hệ thống bằng cách sử dụng lệnh gọi API Windows `GetDriveTypeW`.

Khám phá tệp và thư mục thông qua API gốc “FindFirstFileW” và “FindNextFileW” (T1083): Kịch bản này thực thi các lệnh gọi API gốc Windows `FindFirstFileW` và `FindNextFileW` để liệt kê hệ thống tệp.

Mẫu trình tải ShadowPad 2024-05 (T1105): Mẫu trình tải ShadowPad (SHA256: bdadcd2842ed7ba8a21df7910a0acc15f8b0ca9d0b91bebb49f09a906ae217e6) được tải xuống bộ nhớ và lưu vào đĩa trong hai kịch bản riêng biệt để kiểm tra các biện pháp kiểm soát mạng và điểm cuối và khả năng của chúng để ngăn chặn việc phân phối các mẫu độc hại đã biết.

DLL Side-Loading (T1574.002): Kịch bản này tận dụng một tệp thực thi hợp pháp và đáng tin cậy để tải một Thư viện liên kết động (DLL) độc hại.

Giao tiếp HTTP (T1071.001): Kịch bản này mô phỏng một kẻ tấn công sử dụng cổng TCP 80 để giao tiếp qua giao thức HTTP, cố gắng bỏ qua các biện pháp phòng thủ bảo mật mạng.

Cơ hội để mở rộng khả năng mô phỏng

Ngoài mẫu đánh giá và đồ thị tấn công đã phát hành, AttackIQ khuyên dùng các kịch bản hiện có sau đây để mở rộng khả năng mô phỏng các khả năng được thể hiện trong tư vấn này.

Di chuyển ngang thông qua PAExec: Kịch bản này mô phỏng di chuyển ngang trong mạng bằng `PAExec`, một phiên bản mã nguồn mở của PSExec.

Thực thi Tập lệnh Power Shell trong Hệ thống Từ xa với PaExec: Kịch bản này mô phỏng việc thực thi một tập lệnh PowerShell trên một máy từ xa bằng PaExec.

Tập lệnh Xóa Lịch sử Lệnh: Kịch bản này thực thi `history -c` để xóa lịch sử lệnh thường được lưu trữ trong `${HOME}/.bash_history`.

Tóm tắt

Tóm lại, các mẫu đánh giá này sẽ đánh giá các quy trình bảo mật và ứng phó sự cố và hỗ trợ cải thiện tư thế kiểm soát bảo mật của bạn trước các hoạt động gần đây do Salt Typhoon thực hiện. Với dữ liệu được tạo từ thử nghiệm liên tục và sử dụng các mẫu đánh giá này, bạn có thể tập trung các nhóm của mình vào việc đạt được các kết quả bảo mật chính, điều chỉnh các biện pháp kiểm soát bảo mật của bạn và làm việc để nâng cao hiệu quả tổng thể của chương trình bảo mật của bạn trước một mối đe dọa nguy hiểm và phân tán rộng rãi.

AttackIQ, nhà cung cấp hàng đầu các giải pháp Xác thực Phơi nhiễm Đối địch (AEV), được các tổ chức hàng đầu trên toàn thế giới tin tưởng để xác thực các biện pháp kiểm soát bảo mật trong thời gian thực. Bằng cách mô phỏng hành vi của đối phương trong thế giới thực, AttackIQ thu hẹp khoảng cách giữa việc biết về một lỗ hổng và hiểu được rủi ro thực sự của nó. Nền tảng AEV của AttackIQ phù hợp với khung Quản lý Phơi nhiễm Mối đe dọa Liên tục (CTEM), cho phép một phương pháp tiếp cận dựa trên rủi ro, có cấu trúc để đánh giá và cải thiện bảo mật liên tục. Công ty cam kết hỗ trợ các đối tác MSSP của mình bằng Chương trình Đối tác Chủ động Linh hoạt cung cấp các giải pháp chìa khóa trao tay, trao quyền cho họ để nâng cao bảo mật của khách hàng. AttackIQ đam mê cống hiến cho cộng đồng an ninh mạng thông qua Học viện AttackIQ từng đoạt giải thưởng miễn phí và quan hệ đối tác nghiên cứu sáng lập với Trung tâm Phòng thủ Thông tin về Mối đe dọa của MITRE.

Giải thích thuật ngữ

- CISA (Cơ quan An ninh Mạng và Cơ sở Hạ tầng): Cơ quan liên bang Hoa Kỳ chịu trách nhiệm bảo vệ cơ sở hạ tầng quan trọng của quốc gia khỏi các mối đe dọa trên mạng và thực tế.

- FBI (Cục Điều tra Liên bang): Cơ quan điều tra liên bang hàng đầu của Hoa Kỳ, có nhiệm vụ bảo vệ và phòng thủ chống lại các mối đe dọa tội phạm và an ninh quốc gia.

- NSA (Cơ quan An ninh Quốc gia): Cơ quan tình báo Hoa Kỳ chịu trách nhiệm thu thập và phân tích thông tin liên lạc nước ngoài để bảo vệ an ninh quốc gia.

- TTP (Chiến thuật, Kỹ thuật và Quy trình): Mô tả chi tiết về cách thức hoạt động của kẻ tấn công mạng, bao gồm các chiến thuật, kỹ thuật và quy trình mà chúng sử dụng để xâm nhập và gây hại cho hệ thống.

- APT (Mối đe dọa Dai dẳng Nâng cao): Một nhóm tấn công mạng có trình độ cao, thường được tài trợ bởi nhà nước, có khả năng duy trì sự hiện diện bí mật trong hệ thống của nạn nhân trong một thời gian dài để thu thập thông tin hoặc thực hiện các hoạt động phá hoại.

- DLL (Thư viện Liên kết Động): Một loại tệp chứa mã và dữ liệu mà nhiều chương trình có thể sử dụng đồng thời, giúp tiết kiệm không gian đĩa và bộ nhớ.

- WMI (Windows Management Instrumentation): Một cơ chế quản lý cho phép quản trị viên thu thập thông tin và cấu hình hệ thống Windows từ xa.

- Active Directory: Dịch vụ thư mục của Microsoft, được sử dụng để quản lý người dùng, máy tính và các tài nguyên khác trong mạng Windows.

- Webshell: Một đoạn mã độc hại được tải lên máy chủ web, cho phép kẻ tấn công điều khiển máy chủ từ xa thông qua trình duyệt web.

- Backdoor: Một phương pháp bí mật để bỏ qua các biện pháp bảo mật thông thường và truy cập vào hệ thống hoặc dữ liệu.

- Process Hollowing: Một kỹ thuật tấn công trong đó kẻ tấn công tạo một quy trình mới ở trạng thái bị tạm dừng, sau đó thay thế mã của quy trình đó bằng mã độc hại.