Một loại mã độc Android mới nổi lên, được gọi là SuperCard X, đang tạo ra mối đe dọa lớn cho người dùng, đặc biệt là những người sử dụng các ứng dụng ngân hàng và dịch vụ thanh toán điện tử. Mã độc này không chỉ là một phần mềm độc hại thông thường, mà là một nền tảng dịch vụ (MaaS), cho phép tội phạm mạng thực hiện các cuộc tấn công tiếp xúc tầm ngắn (NFC) một cách dễ dàng, từ đó rút tiền trái phép từ tài khoản của nạn nhân.

Các chuyên gia bảo mật từ Cleafy đã phát hiện ra chiến dịch tấn công này, nhắm vào khách hàng của các ngân hàng và tổ chức phát hành thẻ tại Ý. Điều đáng lo ngại là có bằng chứng cho thấy SuperCard X đang được quảng bá trên các kênh Telegram, cho thấy sự lan rộng và dễ dàng tiếp cận của công cụ nguy hiểm này.

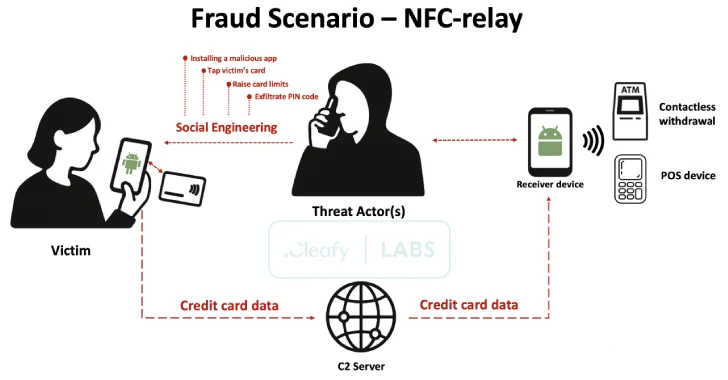

SuperCard X hoạt động theo một quy trình tinh vi, kết hợp kỹ thuật lừa đảo (smishing và gọi điện thoại) với việc cài đặt ứng dụng độc hại và chặn dữ liệu NFC. Federico Valentini, Alessandro Strino và Michele Roviello, các nhà nghiên cứu bảo mật của Cleafy, nhấn mạnh rằng sự kết hợp này tạo ra một phương thức lừa đảo cực kỳ hiệu quả.

Điểm đặc biệt của SuperCard X là khả năng tấn công thông qua ba ứng dụng giả mạo khác nhau. Bằng cách sử dụng các kỹ thuậtSocial Engineering, kẻ gian dụ dỗ nạn nhân cài đặt các ứng dụng này thông qua tin nhắn SMS hoặc WhatsApp giả mạo. Các ứng dụng này thường giả dạng là các cảnh báo bảo mật từ ngân hàng, thúc giục người dùng gọi đến một số điện thoại cụ thể để giải quyết các giao dịch đáng ngờ.

- Verifica Carta (io.dxpay.remotenfc.supercard11)

- SuperCard X (io.dxpay.remotenfc.supercard)

- KingCard NFC (io.dxpay.remotenfc.supercard)

Sau khi nạn nhân gọi điện, kẻ tấn công sẽ sử dụng kỹ thuật TOAD (Telephone-Oriented Attack Delivery) để thuyết phục họ cài đặt ứng dụng độc hại, ngụy trang dưới dạng phần mềm bảo mật. Chúng còn khéo léo khai thác thông tin cá nhân như mã PIN và yêu cầu gỡ bỏ các giới hạn giao dịch, tạo điều kiện thuận lợi cho việc rút tiền trái phép.

Điểm cốt lõi của SuperCard X nằm ở kỹ thuật relay NFC chưa từng được biết đến trước đây. Kẻ tấn công yêu cầu nạn nhân đặt thẻ tín dụng hoặc thẻ ghi nợ gần thiết bị di động của họ. Lúc này, mã độc SuperCard X sẽ bí mật thu thập dữ liệu thẻ và chuyển tiếp đến một máy chủ bên ngoài. Thông tin đánh cắp được sau đó sử dụng để thực hiện các giao dịch trái phép trên một thiết bị khác do kẻ tấn công kiểm soát.

Ứng dụng được sử dụng để thu thập dữ liệu NFC được gọi là “Reader”, trong khi ứng dụng nhận thông tin thẻ trên thiết bị của kẻ tấn công là “Tapper”. Hai ứng dụng này giao tiếp với nhau thông qua giao thức HTTP để điều khiển và kiểm soát (C2), đòi hỏi tội phạm mạng phải đăng nhập vào nền tảng SuperCard X.

Để thực hiện cuộc tấn công, kẻ gian sẽ tạo một tài khoản trên nền tảng SuperCard X và cung cấp thông tin đăng nhập cho nạn nhân trong cuộc gọi điện thoại. Bước này tạo ra một liên kết giữa thiết bị bị nhiễm của nạn nhân và ứng dụng Tapper của kẻ tấn công, cho phép dữ liệu thẻ được chuyển tiếp và sử dụng để rút tiền.

Ứng dụng Tapper còn có khả năng mô phỏng thẻ của nạn nhân bằng cách sử dụng dữ liệu đánh cắp, đánh lừa các thiết bị thanh toán (POS) và máy ATM, khiến chúng nhận diện thẻ giả mạo như thẻ thật.

Các nhà nghiên cứu Cleafy phát hiện ra rằng các ứng dụng Reader có sự khác biệt nhỏ ở màn hình đăng nhập, cho thấy chúng được tạo ra bởi các đối tác khác nhau để tùy chỉnh chiến dịch tấn công. Ngoài ra, SuperCard X sử dụng giao thức mTLS (mutual TLS) để bảo mật giao tiếp với cơ sở hạ tầng C2.

Google cũng đã nhận thức được việc kẻ gian lợi dụng các cuộc gọi điện thoại để lừa người dùng thay đổi các cài đặt quan trọng. Do đó, Google đang phát triển một tính năng mới cho Android, chặn người dùng cài đặt ứng dụng từ các nguồn không xác định và cấp quyền cho các dịch vụ hỗ trợ khi đang thực hiện cuộc gọi.

Mặc dù chưa có bằng chứng cho thấy SuperCard X được phân phối qua Google Play Store, người dùng nên cẩn trọng khi tải xuống ứng dụng, kiểm tra kỹ mô tả, quyền và đánh giá. Đồng thời, nên bật Google Play Protect để bảo vệ thiết bị khỏi các mối đe dọa.

Các nhà nghiên cứu Cleafy cảnh báo rằng chiến dịch tấn công này tạo ra một rủi ro tài chính đáng kể, không chỉ ảnh hưởng đến các ngân hàng mà còn cả các nhà cung cấp dịch vụ thanh toán và tổ chức phát hành thẻ tín dụng. Sự kết hợp giữa mã độc và kỹ thuật relay NFC cho phép kẻ tấn công thực hiện các giao dịch rút tiền trái phép một cách hiệu quả, đặc biệt là tại các máy ATM hỗ trợ thanh toán không tiếp xúc.

Giải thích thuật ngữ:

- Mã độc (Malware): Phần mềm được thiết kế để gây hại cho hệ thống máy tính, đánh cắp dữ liệu hoặc thực hiện các hành động trái phép.

- NFC (Near-field communication): Công nghệ cho phép các thiết bị giao tiếp không dây trong phạm vi ngắn, thường được sử dụng cho thanh toán không tiếp xúc.

- Social Engineering: Kỹ thuật sử dụng tâm lý học để thao túng người dùng, khiến họ tiết lộ thông tin cá nhân hoặc thực hiện các hành động có lợi cho kẻ tấn công.

- Smishing: Hình thức lừa đảo sử dụng tin nhắn SMS để dụ dỗ người dùng truy cập các trang web giả mạo hoặc cung cấp thông tin cá nhân.

- TOAD (Telephone-Oriented Attack Delivery): Kỹ thuật tấn công qua điện thoại, trong đó kẻ tấn công thuyết phục nạn nhân thực hiện các hành động có hại.

- HTTP (Hypertext Transfer Protocol): Giao thức truyền tải siêu văn bản, được sử dụng để truyền dữ liệu trên World Wide Web.

- C2 (Command and Control): Cơ sở hạ tầng được sử dụng bởi kẻ tấn công để điều khiển và quản lý các thiết bị bị nhiễm mã độc.

- mTLS (Mutual TLS): Giao thức bảo mật hai chiều, yêu cầu cả máy khách và máy chủ xác thực lẫn nhau trước khi thiết lập kết nối.

- POS (Point of Sale): Thiết bị thanh toán được sử dụng tại các cửa hàng bán lẻ.