Các nhà nghiên cứu an ninh mạng vừa qua đã “mổ xẻ” chi tiết cách thức hoạt động của một loại trojan ngân hàng Android mang tên ERMAC 3.0, qua đó hé lộ những điểm yếu chết người trong cơ sở hạ tầng của những kẻ điều khiển nó.

Theo một báo cáo từ Hunt.io, phiên bản 3.0 mới được khám phá cho thấy một bước tiến đáng kể của phần mềm độc hại này. Nó mở rộng khả năng chèn biểu mẫu (form injection) và đánh cắp dữ liệu để nhắm mục tiêu vào hơn 700 ứng dụng ngân hàng, mua sắm và tiền điện tử.

ERMAC lần đầu tiên được ThreatFabric ghi nhận vào tháng 9 năm 2021, với khả năng thực hiện các cuộc tấn công lớp phủ (overlay attacks) chống lại hàng trăm ứng dụng ngân hàng và tiền điện tử trên toàn thế giới. Nó được cho là do một đối tượng đe dọa có tên DukeEugene thực hiện, và được đánh giá là một sự phát triển của Cerberus và BlackRock.

Các dòng phần mềm độc hại phổ biến khác như Hook (ERMAC 2.0), Pegasus và Loot cũng có chung một nguồn gốc: Một tổ tiên dưới dạng ERMAC, từ đó các thành phần mã nguồn đã được truyền lại và sửa đổi qua nhiều thế hệ.

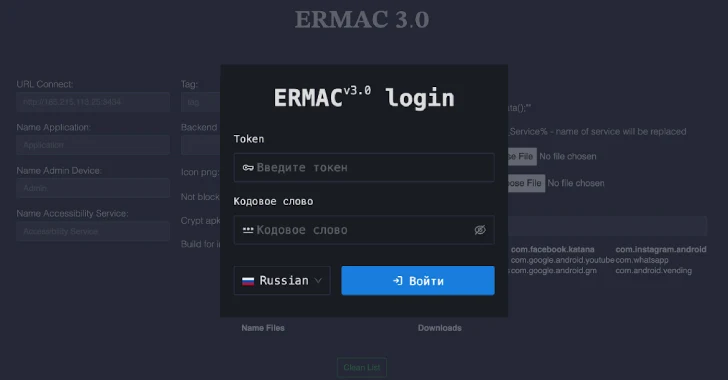

Hunt.io cho biết họ đã lấy được toàn bộ mã nguồn liên quan đến dịch vụ “phần mềm độc hại như một dịch vụ” (MaaS) từ một thư mục mở. Mã nguồn này bao gồm mọi thứ từ phần phụ trợ PHP và Laravel, giao diện người dùng React, máy chủ trích xuất Golang và bảng điều khiển xây dựng Android.

Chức năng của từng thành phần được liệt kê dưới đây:

- Máy chủ C2 (Command and Control) phía sau: Cho phép những kẻ điều khiển quản lý các thiết bị nạn nhân và truy cập dữ liệu bị xâm nhập, chẳng hạn như nhật ký SMS, tài khoản bị đánh cắp và dữ liệu thiết bị.

- Bảng điều khiển phía trước: Cho phép những kẻ điều khiển tương tác với các thiết bị được kết nối bằng cách đưa ra lệnh, quản lý lớp phủ và truy cập dữ liệu bị đánh cắp.

- Máy chủ trích xuất: Một máy chủ Golang được sử dụng để trích xuất dữ liệu bị đánh cắp và quản lý thông tin liên quan đến các thiết bị bị xâm nhập.

- Cửa hậu ERMAC: Một implant Android được viết bằng Kotlin, cung cấp khả năng kiểm soát thiết bị bị xâm nhập và thu thập dữ liệu nhạy cảm dựa trên các lệnh đến từ máy chủ C2, đồng thời đảm bảo rằng các nhiễm trùng không ảnh hưởng đến các thiết bị nằm trong các quốc gia thuộc Cộng đồng các Quốc gia Độc lập (CIS).

- Trình xây dựng ERMAC: Một công cụ giúp khách hàng định cấu hình và tạo bản dựng cho các chiến dịch phần mềm độc hại của họ bằng cách cung cấp tên ứng dụng, URL máy chủ và các cài đặt khác cho cửa hậu Android.

Bên cạnh một tập hợp mở rộng các mục tiêu ứng dụng, ERMAC 3.0 bổ sung các phương pháp chèn biểu mẫu mới, một bảng điều khiển C2 được đại tu, một cửa hậu Android mới và các giao tiếp được mã hóa AES-CBC.

Công ty cho biết: “Việc rò rỉ đã tiết lộ những điểm yếu quan trọng, chẳng hạn như bí mật JWT được mã hóa cứng và mã thông báo người mang quản trị viên tĩnh, thông tin đăng nhập gốc mặc định và đăng ký tài khoản mở trên bảng điều khiển quản trị viên. Bằng cách tương quan những thiếu sót này với cơ sở hạ tầng ERMAC trực tiếp, chúng tôi cung cấp cho những người bảo vệ những cách cụ thể để theo dõi, phát hiện và phá vỡ các hoạt động đang diễn ra.”

Giải thích thuật ngữ:

- Trojan ngân hàng (Banking Trojan): Một loại phần mềm độc hại được thiết kế để đánh cắp thông tin tài chính, chẳng hạn như thông tin đăng nhập ngân hàng và số thẻ tín dụng.

- Mã nguồn (Source Code): Tập hợp các hướng dẫn bằng văn bản mà con người có thể đọc được, tạo nên một chương trình máy tính.

- Cơ sở hạ tầng (Infrastructure): Các thành phần vật lý và ảo hỗ trợ hoạt động của một hệ thống, chẳng hạn như máy chủ, mạng và phần mềm.

- Phần mềm độc hại như một dịch vụ (Malware-as-a-Service – MaaS): Một mô hình kinh doanh, trong đó tội phạm mạng cung cấp phần mềm độc hại cho những người khác để sử dụng trong các cuộc tấn công của họ.

- C2 (Command and Control): Cơ sở hạ tầng mà kẻ tấn công sử dụng để kiểm soát và giao tiếp với phần mềm độc hại trên các thiết bị bị xâm nhập.

- AES-CBC: Một thuật toán mã hóa được sử dụng để bảo vệ dữ liệu.