Các nhà nghiên cứu an ninh mạng vừa công bố một lỗ hổng bảo mật nghiêm trọng trong NVIDIA Container Toolkit, có thể gây ra mối đe dọa lớn cho các dịch vụ đám mây AI được quản lý.

Lỗ hổng này, được theo dõi theo mã CVE-2025-23266, đạt điểm CVSS 9.0 trên thang điểm 10.0. Nó được công ty bảo mật đám mây Wiz (thuộc sở hữu của Google) đặt tên là NVIDIAScape.

NVIDIA cho biết: “NVIDIA Container Toolkit cho tất cả các nền tảng chứa một lỗ hổng trong một số hook được sử dụng để khởi tạo container, nơi kẻ tấn công có thể thực thi mã tùy ý với các quyền nâng cao”.

Việc khai thác thành công lỗ hổng này có thể dẫn đến leo thang đặc quyền, giả mạo dữ liệu, tiết lộ thông tin và từ chối dịch vụ.

Thiếu sót này ảnh hưởng đến tất cả các phiên bản của NVIDIA Container Toolkit lên đến và bao gồm 1.17.7 và NVIDIA GPU Operator lên đến và bao gồm 25.3.0. Nó đã được nhà sản xuất GPU giải quyết trong các phiên bản 1.17.8 và 25.3.1.

NVIDIA Container Toolkit là một tập hợp các thư viện và tiện ích cho phép người dùng xây dựng và chạy các container Docker tăng tốc GPU. NVIDIA GPU Operator được thiết kế để triển khai các container này tự động trên các nút GPU trong một cụm Kubernetes.

Wiz cho biết lỗ hổng ảnh hưởng đến 37% môi trường đám mây, cho phép kẻ tấn công có khả năng truy cập, đánh cắp hoặc thao túng dữ liệu nhạy cảm và các mô hình độc quyền của tất cả các khách hàng khác đang chạy trên cùng một phần cứng dùng chung.

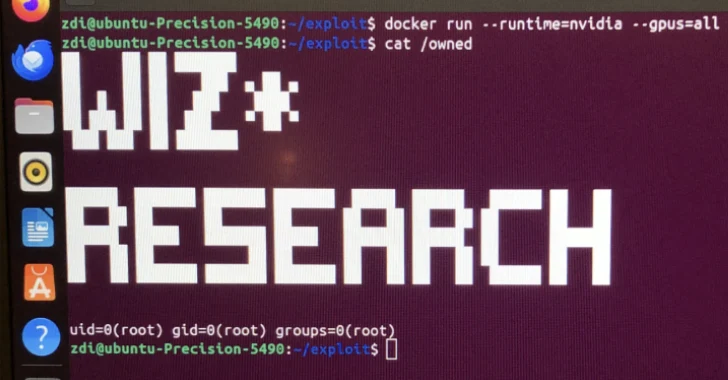

Lỗ hổng bắt nguồn từ một cấu hình sai trong cách toolkit xử lý OCI hook “createContainer”. Việc khai thác thành công CVE-2025-23266 có thể dẫn đến việc chiếm đoạt hoàn toàn máy chủ. Wiz cũng mô tả lỗ hổng này là “cực kỳ” dễ dàng vũ khí hóa.

Các nhà nghiên cứu Nir Ohfeld và Shir Tamari của Wiz cho biết: “Bằng cách đặt LD_PRELOAD trong Dockerfile của họ, kẻ tấn công có thể hướng dẫn hook nvidia-ctk tải một thư viện độc hại”.

Tệ hơn nữa, hook createContainer thực thi với thư mục làm việc của nó được đặt thành hệ thống tệp gốc của container. Điều này có nghĩa là thư viện độc hại có thể được tải trực tiếp từ hình ảnh container với một đường dẫn đơn giản, hoàn thành chuỗi khai thác.

Tất cả điều này có thể đạt được với một “Dockerfile ba dòng đơn giản” tải tệp đối tượng dùng chung của kẻ tấn công vào một quy trình đặc quyền, dẫn đến thoát khỏi container.

Tiết lộ này được đưa ra một vài tháng sau khi Wiz tiết lộ một cách bỏ qua một lỗ hổng khác trong NVIDIA Container Toolkit (CVE-2024-0132, điểm CVSS: 9.0 và CVE-2025-23359, điểm CVSS: 8.3) có thể bị lạm dụng để đạt được quyền kiểm soát hoàn toàn máy chủ.

Wiz cho biết: “Trong khi sự cường điệu xung quanh rủi ro an ninh AI có xu hướng tập trung vào các cuộc tấn công dựa trên AI trong tương lai, thì các lỗ hổng cơ sở hạ tầng ‘trường học cũ’ trong ngăn xếp công nghệ AI ngày càng tăng vẫn là mối đe dọa trước mắt mà các nhóm bảo mật nên ưu tiên”.

Ngoài ra, nghiên cứu này nhấn mạnh rằng các container không phải là một rào cản bảo mật mạnh mẽ và không nên chỉ dựa vào chúng như là phương tiện cô lập duy nhất. Khi thiết kế các ứng dụng, đặc biệt là cho môi trường nhiều người thuê, người ta phải luôn “giả định một lỗ hổng” và thực hiện ít nhất một rào cản cô lập mạnh mẽ, chẳng hạn như ảo hóa.

Thuật ngữ:

– Container: Một phương pháp đóng gói phần mềm để nó có thể chạy một cách đáng tin cậy trên các môi trường khác nhau.

– Docker: Một nền tảng để phát triển, vận chuyển và chạy các container.

– Kubernetes: Một hệ thống điều phối container mã nguồn mở để tự động hóa việc triển khai, mở rộng quy mô và quản lý các ứng dụng container.

– GPU: Bộ xử lý đồ họa, một loại bộ xử lý chuyên dụng để tăng tốc các tác vụ liên quan đến đồ họa và tính toán song song.