Điểm tin An ninh mạng: Kiểm kê tài sản là chìa khóa cho an ninh OT, CISA nhấn mạnh, NIST công bố thuật toán nhẹ để bảo vệ các thiết bị IoT

CISA nhấn mạnh rằng kiểm kê tài sản là nền tảng cho an ninh OT. Trong khi đó, NIST đã hoàn thiện các thuật toán mật mã cho các thiết bị có tài nguyên hạn chế. Cơ quan này cũng đang phát triển các lớp phủ kiểm soát cho các hệ thống AI. Thêm vào đó, một báo cáo tiết lộ rằng tăng trưởng ngân sách an ninh đã chậm lại xuống mức thấp nhất trong 5 năm do sự bất ổn kinh tế. Và còn nhiều nữa!

Dưới đây là năm điều bạn cần biết trong tuần kết thúc vào ngày 15 tháng 8.

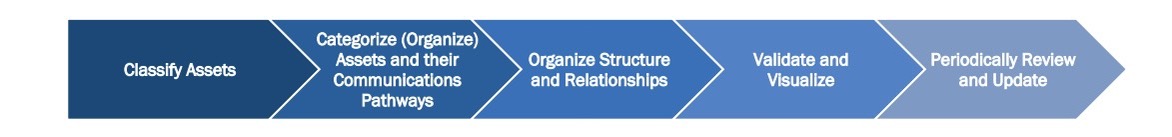

1 – CISA gửi đến các nhà khai thác OT: Nếu bạn không thể nhìn thấy nó, bạn không thể bảo mật nó

Bạn đang gặp khó khăn trong việc theo dõi các sản phẩm công nghệ vận hành (OT) của mình? Hãy xem một sách hướng dẫn mới về cách cấu trúc, quản lý và cập nhật danh mục các tài sản OT của bạn.

Được công bố trong tuần này, hướng dẫn mới từ Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) có một thông điệp rõ ràng: kiểm kê tài sản OT là nền tảng của mọi kiến trúc an ninh OT.

“Kiểm kê tài sản OT – một danh sách có tổ chức, được cập nhật thường xuyên về các hệ thống, phần cứng và phần mềm OT của một tổ chức – là nền tảng để thiết kế một kiến trúc có thể phòng thủ hiện đại,” tài liệu viết.

CISA cho biết thêm trong hướng dẫn có tiêu đề “[Nền tảng cho An ninh mạng OT: Hướng dẫn kiểm kê tài sản cho chủ sở hữu và nhà khai thác](https://www.cisa.gov/sites/default/files/2025-08/joint-guide-foundations-for-OT-cybersecurity-asset-inventory-guidance_508c.pdf),” rằng các tổ chức thiếu kiểm kê tài sản OT không có khả năng hiển thị các sản phẩm OT của họ và do đó không thể bảo mật chúng.

Hướng dẫn này, nhắm đến các chủ sở hữu và nhà khai thác hệ thống OT từ tất cả các lĩnh vực cơ sở hạ tầng quan trọng, khuyến nghị kiểm kê tất cả các thành phần phần cứng, phần mềm và mạng, bao gồm nhà cung cấp, kiểu máy, phiên bản firmware, vị trí vật lý và hơn thế nữa của mỗi tài sản.

Nhưng các nhà khai thác OT không nên dừng lại ở đó.

Họ cũng phải tạo ra một hệ thống phân loại, vì sự đa dạng của tài sản trong môi trường OT, chẳng hạn như các hệ thống cũ, thiết bị chuyên dụng, cảm biến và thiết bị đo đạc – cùng với sự đa dạng thông thường của các giao thức truyền thông độc quyền.

“Chủ sở hữu và nhà khai thác cần có ngữ cảnh về vai trò của một thành phần trong việc giám sát và kiểm soát quá trình vật lý; điều này có thể yêu cầu chủ sở hữu và nhà khai thác xem xét và kiểm tra vật lý các tài sản và các khu vực quy trình liên quan,” tài liệu viết.

Những lợi ích của việc phân loại tài sản OT theo chức năng và tầm quan trọng là rất lớn:

- Ưu tiên những gì quan trọng nhất.

- Nâng cao khả năng xác định rủi ro và quản lý lỗ hổng.

- Tăng cường ứng phó sự cố.

Tài liệu, được CISA tạo ra với sự hợp tác của nhiều cơ quan chính phủ Hoa Kỳ và quốc tế, cũng trình bày chi tiết cách liên tục duy trì và cải thiện kiểm kê tài sản OT và hệ thống phân loại.

Mục tiêu cuối cùng của hướng dẫn là giúp các tổ chức cơ sở hạ tầng quan trọng chuyển từ tư thế an ninh phản ứng sang chủ động thông qua khả năng hiển thị tài sản đầy đủ và do đó đạt được một môi trường OT an toàn và linh hoạt hơn.

Giám đốc исполняющий обязанности của CISA, Madhu Gottumukkala, cho biết trong một tuyên bố: “Khi các mối đe dọa trên mạng tiếp tục phát triển, CISA thông qua hướng dẫn này cung cấp [khả năng hiển thị sâu hơn vào tài sản OT](https://www.cisa.gov/news-events/news/cisa-and-partners-release-asset-inventory-guidance-strengthen-operational-technology-security) như một bước đầu tiên quan trọng trong việc giảm rủi ro và đảm bảo khả năng phục hồi hoạt động.”

Để biết thêm thông tin về an ninh OT, hãy xem các tài nguyên Tenable này:

2 – Các thuật toán mật mã mới được ban hành để bảo vệ các thiết bị IoT

Đây là một tin tốt cho các nhóm chịu trách nhiệm bảo mật các thiết bị IoT.

Viện Tiêu chuẩn và Công nghệ Quốc gia (NIST) đã hoàn thiện một tiêu chuẩn mới về mật mã nhẹ để bảo vệ các thiết bị điện tử có tài nguyên tính toán hạn chế.

Nhà khoa học máy tính Kerry McKay của NIST, đồng trưởng dự án, cho biết trong một tuyên bố trong tuần này: “Chúng tôi khuyến khích sử dụng [tiêu chuẩn mật mã nhẹ mới này](https://www.nist.gov/news-events/news/2025/08/nist-finalizes-lightweight-cryptography-standard-protect-small-devices) ở bất cứ nơi nào các hạn chế về tài nguyên đã cản trở việc áp dụng mật mã.”

Tiêu chuẩn này được xây dựng để bảo vệ hàng tỷ thiết bị thiếu năng lượng cho mã hóa thông thường. Hãy nghĩ đến các thiết bị thông minh, thiết bị cấy ghép y tế và cảm biến công nghiệp không có khả năng xử lý mạnh mẽ để bảo mật.

Được trình bày chi tiết trong [Ấn phẩm đặc biệt của NIST 800-232](https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-232.pdf), tiêu chuẩn này được xây dựng dựa trên [họ thuật toán mật mã Ascon](https://csrc.nist.gov/news/2023/lightweight-cryptography-nist-selects-ascon) và bao gồm bốn thuật toán cụ thể được thiết kế cho các nhu cầu bảo mật khác nhau.

- **ASCON-128 AEAD**: Mã hóa dữ liệu và chứng minh rằng nó không bị giả mạo.

- **ASCON-Hash 256**: Tạo dấu vân tay kỹ thuật số để phát hiện các thay đổi.

- **ASCON-XOF 128 và ASCON-CXOF 128**: Cho phép các nhà phát triển tinh chỉnh bảo mật để phù hợp với khả năng của thiết bị.

Tiêu chuẩn mới này được thiết kế để triển khai đơn giản và cung cấp khả năng bảo vệ tốt hơn chống lại “các cuộc tấn công kênh phụ”, nơi kẻ tấn công phân tích mức tiêu thụ điện năng hoặc thời gian của thiết bị để thu thập thông tin.

NIST đã chỉ ra rằng đây là một tiêu chuẩn nền tảng, với kế hoạch bổ sung thêm các tính năng trong tương lai dựa trên phản hồi của cộng đồng. Mục tiêu là cung cấp một giải pháp bảo mật mạnh mẽ và có khả năng thích ứng có thể phát triển khi công nghệ và các mối đe dọa trên mạng tiến bộ.

McKay cho biết: “Có những chức năng bổ sung mà mọi người đã yêu cầu mà chúng tôi có thể thêm vào sau này, chẳng hạn như mã xác thực tin nhắn chuyên dụng.”

Để biết thêm thông tin về an ninh IoT:

3 – Báo cáo: Sự bất ổn kinh tế ảnh hưởng đến ngân sách an ninh

Đúng lúc các mối đe dọa trên mạng trở nên tồi tệ hơn và các nhóm an ninh có thêm trách nhiệm, ngân sách của CISO đang bị thu hẹp do những khó khăn kinh tế vĩ mô.

Đó là một kết luận quan trọng từ “[Báo cáo chuẩn về ngân sách an ninh năm 2025](https://www.iansresearch.com/resources/ians-security-budget-benchmark-report)” do IANS Research và Artico Search công bố.

Steve Martano, Giảng viên IANS và Đối tác tại Artico Search, cho biết trong một tuyên bố: “Một lần nữa, chúng tôi thấy rằng ngân sách an ninh không miễn nhiễm với các điều kiện vĩ mô.”

Ông nói thêm: “Mặc dù hầu hết các công ty đều xác định an ninh mạng là một trong năm rủi ro kinh doanh hàng đầu, nhưng hầu hết [các CISO không nhận được mức tăng ngân sách](https://www.iansresearch.com/resources/press-releases/detail/ians-research-and-artico-search-release-security-budget-benchmark-report) tương xứng với sự gia tăng về phạm vi chương trình an ninh.”

Cụ thể, mức tăng trưởng trung bình hàng năm trong ngân sách an ninh đã giảm xuống mức thấp nhất trong 5 năm là 4%, giảm mạnh so với mức tăng trưởng 8% được thấy vào năm 2024, khi các công ty trở nên thận trọng hơn với chi tiêu của họ do tính không thể đoán trước của nền kinh tế.

Báo cáo, dựa trên một cuộc khảo sát với 587 CISO, đổ lỗi cho sự biến động của thị trường toàn cầu, bao gồm căng thẳng địa chính trị, sự không chắc chắn về thuế quan và các chỉ số kinh tế dao động.

Các phát hiện chính khác bao gồm:

- **Ngân sách không theo kịp**: Phần an ninh trong tổng ngân sách CNTT giảm từ 11,9% xuống 10,9%.

- **Tuyển dụng đã chậm lại**: Tăng trưởng nhân sự an ninh giảm xuống 7%, mức thấp nhất trong bốn năm.

- **Các nhóm đang bị kéo căng**: Chỉ 11% CISO nói rằng các nhóm của họ được trang bị đầy đủ nhân viên.

Vậy CISO nên làm gì? Báo cáo đưa ra ba khuyến nghị:

- Điều chỉnh mọi dự án với các mục tiêu kinh doanh rõ ràng.

- Ưu tiên một cách tàn nhẫn để bảo vệ những viên ngọc quý của tổ chức.

- Hãy thực tế với các yêu cầu ngân sách của bạn và chứng minh ROI.

Để biết thêm thông tin về các chiến lược ngân sách an ninh mạng:

4 – NIST muốn sự giúp đỡ của bạn để bảo mật AI

NIST đang xây dựng một bộ “lớp phủ kiểm soát” để giúp các tổ chức khóa các hệ thống AI của họ và họ đang tìm kiếm phản hồi về sáng kiến này.

NIST đã phác thảo dự án trong tuần này trong tài liệu “[Giấy chứng minh khái niệm về lớp phủ kiểm soát SP 800-53 của NIST để bảo mật các hệ thống AI](https://csrc.nist.gov/csrc/media/Projects/cosais/documents/NIST-Overlays-SecuringAI-concept-paper.pdf),” và cũng đã ra mắt một [kênh Slack](https://csrc.nist.gov/Projects/cosais#:~:text=to%20join%20the-,NIST%20Overlays%20Securing%20AI%20Systems%20Slack%20Collaboration,-to%20engage%20in) cho những người cộng tác.

“Các lớp phủ kiểm soát là một loạt các hướng dẫn tập trung vào việc triển khai, giải quyết [các trường hợp sử dụng liên quan đến các loại hệ thống AI khác nhau](https://csrc.nist.gov/Projects/cosais) và các thành phần hệ thống AI cụ thể,” trang chủ dự án Lớp phủ kiểm soát để bảo mật các hệ thống AI (COSAiS) viết.

Mục tiêu của các lớp phủ là bảo vệ “tính bảo mật, tính toàn vẹn và tính khả dụng” của người dùng và dữ liệu cho các trường hợp sử dụng được đề xuất này:

- Sử dụng AI tạo sinh để tạo nội dung

- Tinh chỉnh AI dự đoán để đưa ra quyết định tốt hơn

- Triển khai các tác nhân AI để tự động hóa các tác vụ

- Xây dựng các hệ thống AI an toàn từ đầu

Mục tiêu cuối cùng là cung cấp cho các tổ chức một “thư viện các lớp phủ” mà họ có thể sử dụng để giảm rủi ro khi sử dụng và phát triển AI của họ.

NIST đang kêu gọi phản hồi về các trường hợp sử dụng này. Nó muốn biết liệu chúng có phản ánh cách AI thực sự đang được áp dụng hay không và nên ưu tiên những trường hợp nào. NIST cũng sẵn sàng thêm các trường hợp sử dụng vào dự án.

NIST dự kiến sẽ phát hành bản nháp của trường hợp sử dụng đầu tiên vào đầu năm 2026.

Để biết thêm thông tin về [an ninh AI](https://www.tenable.com/cybersecurity-guide/learn/security-for-ai-vs-ai-for-security), hãy xem các tài nguyên Tenable này:

5 – FBI: Cảnh giác với các công ty luật giả mạo cung cấp dịch vụ phục hồi tiền điện tử

Các cá nhân và tổ chức đã mất tiền trong các vụ lừa đảo tiền điện tử đang bị nhắm mục tiêu bởi những tên tội phạm mạng giả làm luật sư.

Cảnh báo đến từ Trung tâm Khiếu nại Tội phạm Internet (IC3) của FBI, nơi đã đưa ra một thông báo dịch vụ công trong tuần này, cập nhật một thông báo tương tự mà họ đã công bố vào năm ngoái.

Những kẻ lừa đảo trên mạng hiện đang kết hợp nhiều chiến thuật khai thác, khiến các kế hoạch của chúng trở nên tinh vi hơn và khó bị phát hiện hơn.

PSA viết: “Liên hệ với [những kẻ lừa đảo mạo danh các công ty luật](https://www.ic3.gov/PSA/2025/PSA250813) tiếp tục gây ra nhiều rủi ro, bao gồm cả việc đánh cắp dữ liệu cá nhân và tiền từ các nạn nhân không nghi ngờ gì và gây tổn hại đến uy tín của các luật sư thực tế bị mạo danh.”

Thông tin mới trong tư vấn cập nhật này bao gồm các chỉ số cờ đỏ và các khuyến nghị về thẩm định.

Các chỉ số cờ đỏ bao gồm:

- Những kẻ lừa đảo sử dụng tên và tiêu đề thư của các luật sư thực tế

- Tuyên bố liên kết với các cơ quan chính phủ

- Yêu cầu thanh toán bằng tiền điện tử hoặc thẻ quà tặng trả trước

- Kiến thức chi tiết về các vụ lừa đảo mà nạn nhân phải chịu, chẳng hạn như số tiền chính xác bị đánh cắp và dịch vụ chuyển tiền đã sử dụng

Các khuyến nghị về thẩm định bao gồm:

- Đừng tin ai, đặc biệt là các công ty luật bị cáo buộc liên hệ với bạn một cách bất ngờ.

- Yêu cầu bằng chứng. Yêu cầu giấy phép hành nghề luật sư và ID công chứng.

- Xác minh việc làm nếu ai đó tuyên bố làm việc cho chính phủ. Tự gọi cho văn phòng địa phương của cơ quan.

Nếu bạn tin rằng mình đã bị nhắm mục tiêu, hãy nộp báo cáo cho IC3 tại [www.ic3.gov](https://www.ic3.gov/).

Để biết thêm thông tin về các vụ lừa đảo trên mạng liên quan đến tiền điện tử:

Giải thích thuật ngữ:

- CISA (Cybersecurity and Infrastructure Security Agency): Cơ quan An ninh mạng và Cơ sở hạ tầng, một cơ quan liên bang của Hoa Kỳ chịu trách nhiệm bảo vệ cơ sở hạ tầng quan trọng của quốc gia khỏi các mối đe dọa trên mạng và vật lý.

- OT (Operational Technology): Công nghệ vận hành, đề cập đến các hệ thống phần cứng và phần mềm được sử dụng để giám sát và kiểm soát các hoạt động công nghiệp và cơ sở hạ tầng.

- NIST (National Institute of Standards and Technology): Viện Tiêu chuẩn và Công nghệ Quốc gia, một cơ quan của chính phủ Hoa Kỳ chịu trách nhiệm phát triển và thúc đẩy các tiêu chuẩn đo lường và công nghệ.

- IoT (Internet of Things): Internet vạn vật, mạng lưới các thiết bị vật lý được nhúng với cảm biến, phần mềm và các công nghệ khác, cho phép chúng kết nối và trao đổi dữ liệu với các thiết bị và hệ thống khác qua internet.

- CISO (Chief Information Security Officer): Giám đốc an ninh thông tin, người chịu trách nhiệm về chiến lược, phát triển và giám sát an ninh thông tin của một tổ chức.