Giới tội phạm mạng đang giăng bẫy người dùng bằng một chiêu trò tinh vi: lợi dụng những trang web bị xâm nhập để dụ dỗ nạn nhân tải xuống và chạy một đoạn mã độc. Kịch bản này, được gọi là ClickFix, đang được sử dụng để phát tán một loại backdoor (cửa hậu) nguy hiểm có tên là CORNFLAKE.V3.

Các chuyên gia bảo mật của Mandiant (thuộc Google) đã theo dõi hoạt động này và gọi nó là UNC5518. Chúng hoạt động theo mô hình “access-as-a-service” (cung cấp quyền truy cập trái phép như một dịch vụ), nghĩa là chúng tìm cách xâm nhập vào hệ thống của người dùng, sau đó bán quyền truy cập này cho các nhóm tội phạm khác để kiếm lời. Để thực hiện điều này, chúng sử dụng các trang CAPTCHA giả mạo để lừa người dùng tự nguyện cấp quyền truy cập vào hệ thống của mình.

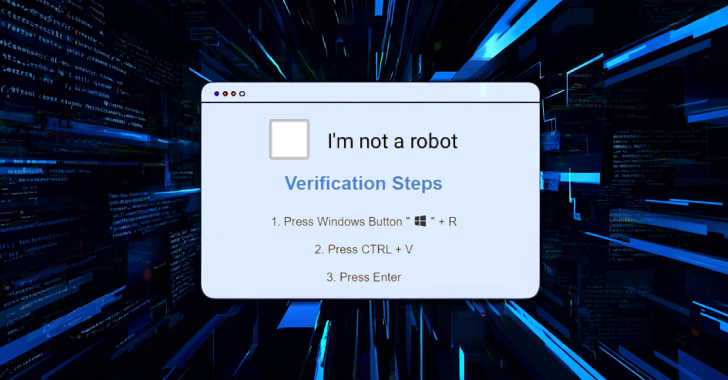

Cụ thể, nạn nhân sẽ truy cập vào một trang web đã bị tấn công và được yêu cầu sao chép một đoạn mã PowerShell độc hại, sau đó dán nó vào hộp thoại Run của Windows để thực thi. Đoạn mã này sẽ mở đường cho CORNFLAKE.V3 xâm nhập.

Ít nhất hai nhóm tin tặc khác nhau đã lợi dụng quyền truy cập do UNC5518 cung cấp để triển khai thêm các phần mềm độc hại khác:

- UNC5774: Một nhóm tội phạm tài chính sử dụng CORNFLAKE để cài đặt các loại phần mềm độc hại khác.

- UNC4108: Một nhóm tin tặc chưa rõ động cơ sử dụng PowerShell để triển khai các công cụ như VOLTMARKER và NetSupport RAT (phần mềm gián điệp điều khiển từ xa).

Quá trình tấn công thường bắt đầu khi nạn nhân vô tình truy cập vào một trang CAPTCHA giả mạo. Các trang này thường xuất hiện thông qua các kết quả tìm kiếm bị nhiễm độc SEO (tối ưu hóa công cụ tìm kiếm) hoặc quảng cáo độc hại.

Sau đó, người dùng sẽ bị lừa chạy một lệnh PowerShell độc hại bằng cách dán nó vào hộp thoại Run của Windows. Lệnh này sẽ tải xuống và thực thi một đoạn mã độc từ xa. Đoạn mã này sẽ kiểm tra xem nó có đang chạy trong một môi trường ảo hay không, và nếu không, nó sẽ khởi chạy CORNFLAKE.V3.

CORNFLAKE.V3, được viết bằng cả JavaScript và PHP, là một backdoor cho phép kẻ tấn công thực thi các loại mã độc khác nhau thông qua giao thức HTTP, bao gồm các file thực thi, thư viện DLL, file JavaScript, script batch và lệnh PowerShell. Nó cũng có thể thu thập thông tin hệ thống cơ bản và gửi về một máy chủ bên ngoài. Để tránh bị phát hiện, lưu lượng truy cập mạng được chuyển hướng thông qua các đường hầm Cloudflare.

Theo nhà nghiên cứu Marco Galli của Mandiant, CORNFLAKE.V3 là một phiên bản nâng cấp của CORNFLAKE.V2, với phần lớn mã nguồn được giữ nguyên. Tuy nhiên, khác với V2 chỉ có chức năng tải xuống các file độc hại, V3 có khả năng tự duy trì trên hệ thống bằng cách thêm một khóa vào Registry của Windows, và hỗ trợ nhiều loại payload (mã độc) hơn.

Cả hai phiên bản V2 và V3 đều khác biệt đáng kể so với phiên bản gốc của chúng, một trình tải xuống được viết bằng ngôn ngữ C sử dụng giao thức TCP để liên lạc với máy chủ điều khiển (C2) và chỉ có khả năng chạy các payload DLL.

Để duy trì sự hiện diện trên hệ thống, CORNFLAKE.V3 thực hiện các thay đổi trong Registry của Windows. Nó được sử dụng để phân phối ít nhất ba loại payload khác nhau: một công cụ trinh sát Active Directory, một script để thu thập thông tin đăng nhập thông qua Kerberoasting, và một backdoor khác có tên là WINDYTWIST.SEA (một phiên bản của WINDYTWIST được viết bằng ngôn ngữ C), cho phép chuyển tiếp lưu lượng TCP, cung cấp một reverse shell (vỏ lệnh đảo ngược), thực thi các lệnh và tự gỡ cài đặt.

Một số phiên bản của WINDYTWIST.SEA còn được phát hiện cố gắng di chuyển ngang trong mạng của máy tính bị nhiễm.

Để giảm thiểu nguy cơ bị tấn công thông qua ClickFix, các tổ chức nên vô hiệu hóa hộp thoại Run của Windows nếu có thể. Các bài tập mô phỏng thường xuyên cũng rất quan trọng để chống lại các chiêu trò kỹ xảo xã hội này. Hơn nữa, cần có các hệ thống giám sát và ghi nhật ký mạnh mẽ để phát hiện việc thực thi các payload tiếp theo, chẳng hạn như các payload liên quan đến CORNFLAKE.V3.

Sự trỗi dậy của các bộ công cụ ClickFix

Việc sử dụng ClickFix đã trở nên phổ biến hơn trong năm qua, vì nó lừa người dùng tự làm nhiễm độc máy tính của họ dưới vỏ bọc giúp họ giải quyết các sự cố kỹ thuật nhỏ, hoàn thành kiểm tra xác minh CAPTCHA bằng cách mạo danh Cloudflare Turnstile, hoặc giả mạo một máy chủ Discord được cho là cần xác minh người dùng trước khi họ có thể tham gia.

Điều này đòi hỏi phải cung cấp cho người dùng các hướng dẫn liên quan đến việc nhấp vào các lời nhắc và sao chép, dán và chạy các lệnh trực tiếp trong hộp thoại Run của Windows, Windows Terminal, Windows PowerShell hoặc macOS Terminal, tùy thuộc vào hệ điều hành được sử dụng.

Microsoft cho biết: “Vì ClickFix dựa vào sự can thiệp của con người để khởi chạy các lệnh độc hại, nên một chiến dịch sử dụng kỹ thuật này có thể vượt qua các giải pháp bảo mật thông thường và tự động”. “Nó thường được kết hợp với các vectơ phân phối như lừa đảo, quảng cáo độc hại và xâm nhập drive-by, hầu hết trong số đó thậm chí còn mạo danh các thương hiệu và tổ chức hợp pháp để giảm bớt sự nghi ngờ từ các mục tiêu của họ.”

Chiêu trò kỹ xảo xã hội này đã được nhiều tác nhân đe dọa áp dụng để cung cấp các trình đánh cắp thông tin (Lumma Stealer), trojan truy cập từ xa (Xworm, AsyncRAT, NetSupport RAT và SectopRAT), trình tải phần mềm độc hại (Latrodectus và MintsLoader), rootkit (r77) và trojan ngân hàng (Lampion).

Microsoft cho biết họ cũng đã quan sát thấy một số tác nhân đe dọa rao bán các trình tạo ClickFix có thể định cấu hình (còn gọi là “Win + R”) trên các diễn đàn tội phạm mạng phổ biến kể từ cuối năm 2024 với giá từ 200 đến 1.500 đô la mỗi tháng. Các dịch vụ khác bao gồm các giải pháp một lần và từng phần, ví dụ: mã nguồn, trang đích hoặc dòng lệnh được sử dụng để khởi động lây nhiễm, với giá từ 200 đến 500 đô la.

Nhà sản xuất Windows cho biết: “Một số tác nhân này đang đóng gói các trình tạo ClickFix vào các bộ công cụ hiện có của họ, vốn đã tạo ra nhiều tệp khác nhau như tệp LNK, JavaScript và SVG”. “Các bộ công cụ cung cấp khả năng tạo các trang đích với nhiều mồi nhử có sẵn, bao gồm cả Cloudflare.”

“Họ cũng cung cấp cấu trúc các lệnh độc hại mà người dùng sẽ dán vào hộp thoại Run của Windows. Các bộ công cụ này tuyên bố đảm bảo bỏ qua bảo vệ chống vi-rút và web (một số thậm chí còn hứa rằng họ có thể bỏ qua Microsoft Defender SmartScreen), cũng như khả năng duy trì tải trọng.”

Để chống lại các cuộc tấn công kiểu ClickFix, người dùng nên được giáo dục để xác định các cuộc tấn công kỹ xảo xã hội và cẩn thận với những gì đang được dán vào các ứng dụng như Terminal hoặc PowerShell. Các tổ chức nên cân nhắc sử dụng trình duyệt do doanh nghiệp quản lý, chặn các trang web tự động chạy các plugin Flash và bật các chính sách tệp đính kèm an toàn cho các tin nhắn đến.

Các bước khác bao gồm:

- Bật tính năng ghi nhật ký khối tập lệnh PowerShell để phát hiện và phân tích các lệnh bị xáo trộn hoặc mã hóa để tăng cường khả năng hiển thị

- Sử dụng các chính sách thực thi PowerShell, chẳng hạn như đặt AllSigned hoặc RemoteSigned để giúp giảm rủi ro thực thi độc hại

- Sử dụng Chính sách nhóm để triển khai các cấu hình tăng cường, chẳng hạn như xóa menu Run khỏi Menu Bắt đầu, cấm khởi chạy các tệp nhị phân Windows gốc từ Run và định cấu hình quyền truy cập Windows Terminal để cảnh báo người dùng khi họ dán văn bản có nhiều dòng

USB Infection Drops XMRig Miner

Tiết lộ này được đưa ra khi công ty tình báo về mối đe dọa đã công bố chi tiết về một chiến dịch đang diễn ra sử dụng ổ đĩa USB để lây nhiễm cho các máy chủ khác và triển khai trình khai thác tiền điện tử kể từ tháng 9 năm 2024.

Mandiant cho biết: “Điều này chứng tỏ hiệu quả tiếp tục của việc truy cập ban đầu thông qua các ổ đĩa USB bị nhiễm”. “Chi phí thấp và khả năng bỏ qua bảo mật mạng làm cho kỹ thuật này trở thành một lựa chọn hấp dẫn cho những kẻ tấn công.”

Chuỗi tấn công bắt đầu khi nạn nhân bị lừa thực thi một phím tắt Windows (LNK) trong ổ đĩa USB bị xâm phạm. Tệp LNK dẫn đến việc thực thi một tập lệnh Visual Basic cũng nằm trong cùng thư mục. Tập lệnh này, đến lượt nó, khởi chạy một tập lệnh hàng loạt để bắt đầu lây nhiễm –

- DIRTYBULK, một trình khởi chạy DLL C++ để bắt đầu thực thi các thành phần độc hại khác, chẳng hạn như CUTFAIL

- CUTFAIL, một trình thả phần mềm độc hại C++ chịu trách nhiệm giải mã và cài đặt phần mềm độc hại vào một hệ thống, chẳng hạn như HIGHREPS và PUMPBENCH, cũng như các thư viện của bên thứ ba như OpenSSL, libcurl và WinPthreadGC

- HIGHREPS, một trình tải xuống truy xuất các tệp bổ sung để đảm bảo sự tồn tại của PUMPBENCH

- PUMPBENCH, một cửa hậu C++ tạo điều kiện trinh sát, cung cấp quyền truy cập từ xa bằng cách liên lạc với máy chủ cơ sở dữ liệu PostgreSQL và tải xuống XMRig

- XMRig, một phần mềm nguồn mở để khai thác tiền điện tử như Monero, Dero và Ravencoin

Mandiant cho biết: “PUMPBENCH lây lan bằng cách lây nhiễm vào ổ đĩa USB”. “Nó quét hệ thống để tìm các ổ đĩa có sẵn và sau đó tạo một tệp hàng loạt, một tệp VBScript, một tệp phím tắt và một tệp DAT.”

Giải thích thuật ngữ:

- Backdoor (cửa hậu): Một phương pháp bí mật để vượt qua các biện pháp bảo mật thông thường và truy cập vào một hệ thống máy tính.

- CAPTCHA: Một loại thử thách được sử dụng để phân biệt giữa người và máy tính, thường yêu cầu người dùng nhập các ký tự bị bóp méo hoặc xác định các đối tượng trong hình ảnh.

- DLL (Dynamic-Link Library): Một thư viện chứa mã và dữ liệu mà nhiều chương trình có thể sử dụng đồng thời.

- HTTP (Hypertext Transfer Protocol): Một giao thức được sử dụng để truyền dữ liệu trên World Wide Web.

- JavaScript: Một ngôn ngữ lập trình được sử dụng để tạo các trang web tương tác.

- PHP: Một ngôn ngữ lập trình kịch bản được sử dụng để phát triển các ứng dụng web động.

- Registry: Một cơ sở dữ liệu hệ thống trong Windows lưu trữ thông tin cấu hình cho hệ điều hành và các ứng dụng.

- Reverse shell (vỏ lệnh đảo ngược): Một loại kết nối mạng trong đó máy khách khởi tạo kết nối đến máy chủ, cho phép máy chủ điều khiển máy khách.

- Rootkit: Một bộ công cụ phần mềm được thiết kế để che giấu sự hiện diện của phần mềm độc hại trên một hệ thống.

- SEO (Search Engine Optimization) poisoning: Kỹ thuật tối ưu hóa công cụ tìm kiếm độc hại nhằm mục đích đưa các trang web độc hại lên đầu kết quả tìm kiếm.

- TCP (Transmission Control Protocol): Một giao thức truyền tải đáng tin cậy được sử dụng để truyền dữ liệu qua mạng Internet.

- Trojan: Một loại phần mềm độc hại được ngụy trang dưới dạng một chương trình hợp pháp.

- USB: Một chuẩn kết nối phổ biến được sử dụng để kết nối các thiết bị ngoại vi với máy tính.

- VBScript (Visual Basic Scripting Edition): Một ngôn ngữ kịch bản được phát triển bởi Microsoft dựa trên Visual Basic.