Nhóm tin tặc Kinsing, nổi tiếng với các chiến dịch cryptojacking, tiếp tục chứng tỏ khả năng thích ứng và phát triển không ngừng của mình. Chúng nhanh chóng khai thác các lỗ hổng bảo mật mới được phát hiện để mở rộng mạng botnet, biến các hệ thống bị nhiễm thành công cụ khai thác tiền điện tử trái phép.

Theo báo cáo từ công ty bảo mật đám mây Aqua, Kinsing đã âm thầm thực hiện các chiến dịch khai thác tiền điện tử bất hợp pháp từ năm 2019. Nhóm này (còn được biết đến với cái tên H2Miner) liên tục bổ sung các công cụ khai thác mới vào bộ vũ khí của mình, sử dụng chúng để lây nhiễm vào các hệ thống và biến chúng thành một phần của mạng botnet khai thác tiền điện tử.

Trong những năm gần đây, các chiến dịch của Kinsing đã lợi dụng nhiều lỗ hổng bảo mật khác nhau trong các phần mềm như Apache ActiveMQ, Apache Log4j, Apache NiFi, Apache Tomcat, Atlassian Confluence, Citrix, Liferay Portal, Linux, Openfire, Oracle WebLogic Server và SaltStack để xâm nhập vào các hệ thống dễ bị tấn công.

Ngoài ra, chúng còn khai thác các cấu hình sai trong Docker, PostgreSQL và Redis để có được quyền truy cập ban đầu. Sau khi xâm nhập thành công, các hệ thống này sẽ được thêm vào botnet để khai thác tiền điện tử. Tuy nhiên, trước khi bắt đầu khai thác, Kinsing sẽ vô hiệu hóa các dịch vụ bảo mật và loại bỏ các phần mềm khai thác tiền điện tử khác đã được cài đặt trên máy chủ.

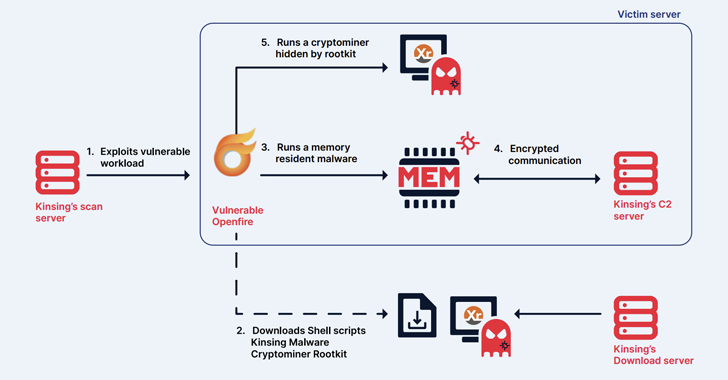

Phân tích sâu hơn cho thấy rằng hạ tầng tấn công của Kinsing được chia thành ba loại chính: Máy chủ ban đầu dùng để quét và khai thác các lỗ hổng, máy chủ tải xuống chịu trách nhiệm cung cấp các payload và script, và máy chủ điều khiển (C2) duy trì liên lạc với các máy chủ bị xâm nhập.

Địa chỉ IP của các máy chủ C2 thường thuộc về Nga, trong khi các máy chủ dùng để tải xuống script và các tệp nhị phân nằm rải rác ở nhiều quốc gia như Luxembourg, Nga, Hà Lan và Ukraine.

Aqua cho biết Kinsing nhắm mục tiêu vào nhiều hệ điều hành khác nhau bằng các công cụ khác nhau. Ví dụ, chúng thường sử dụng shell script và Bash script để khai thác các máy chủ Linux. Ngoài ra, Kinsing còn nhắm mục tiêu vào Openfire trên các máy chủ Windows bằng cách sử dụng PowerShell script. Khi chạy trên Unix, chúng thường tìm cách tải xuống một tệp nhị phân chạy trên x86 hoặc ARM.

Một điểm đáng chú ý khác trong các chiến dịch của Kinsing là 91% các ứng dụng bị nhắm mục tiêu là mã nguồn mở, với các ứng dụng thời gian chạy (67%), cơ sở dữ liệu (9%) và cơ sở hạ tầng đám mây (8%) là mục tiêu chính.

Phân tích sâu rộng các thành phần cho thấy ba loại chương trình riêng biệt được sử dụng:

- Script loại I và loại II: Được triển khai sau khi có quyền truy cập ban đầu, dùng để tải xuống các thành phần tấn công giai đoạn tiếp theo, loại bỏ đối thủ cạnh tranh, vô hiệu hóa tường lửa để trốn tránh các biện pháp phòng thủ, tắt các công cụ bảo mật như SELinux, AppArmor và Aliyun Aegis, và triển khai rootkit để ẩn các tiến trình độc hại.

- Script phụ trợ: Được thiết kế để đạt được quyền truy cập ban đầu bằng cách khai thác lỗ hổng, vô hiệu hóa các thành phần bảo mật cụ thể liên quan đến các dịch vụ Alibaba Cloud và Tencent Cloud từ hệ thống Linux, mở reverse shell đến một máy chủ dưới sự kiểm soát của kẻ tấn công và tạo điều kiện thuận lợi cho việc lấy các payload khai thác.

- Tệp nhị phân: Hoạt động như một payload giai đoạn thứ hai, bao gồm phần mềm độc hại Kinsing cốt lõi và phần mềm khai thác tiền điện tử Monero.

Phần mềm độc hại này được thiết kế để theo dõi quá trình khai thác, chia sẻ ID tiến trình (PID) của nó với máy chủ C2, thực hiện kiểm tra kết nối và gửi kết quả thực thi.

Aqua cho biết Kinsing nhắm mục tiêu vào các hệ thống Linux và Windows, thường bằng cách khai thác các lỗ hổng trong các ứng dụng web hoặc các cấu hình sai như Docker API và Kubernetes để chạy các phần mềm khai thác tiền điện tử. Để ngăn chặn các mối đe dọa tiềm ẩn như Kinsing, các biện pháp chủ động như tăng cường bảo mật cho các workload trước khi triển khai là rất quan trọng.

Thông tin này được đưa ra trong bối cảnh các họ phần mềm độc hại botnet ngày càng tìm cách mở rộng phạm vi và tuyển mộ máy móc vào mạng để thực hiện các hoạt động độc hại.

Ví dụ điển hình là P2PInfect, một phần mềm độc hại Rust đã được phát hiện khai thác các máy chủ Redis được bảo mật kém để phân phối các biến thể được biên dịch cho kiến trúc MIPS và ARM.

Nozomi Networks cho biết: Payload chính có khả năng thực hiện nhiều thao tác khác nhau, bao gồm lan truyền và phân phối các module khác có tên tệp tự giải thích như miner và winminer. Phần mềm độc hại này có khả năng thực hiện giao tiếp ngang hàng (P2P) mà không cần dựa vào một máy chủ Điều khiển và Chỉ huy (C&C) duy nhất để lan truyền các lệnh của kẻ tấn công.

Giải thích thuật ngữ:

- Cryptojacking: Hình thức tấn công mạng, trong đó kẻ xấu sử dụng trái phép tài nguyên của máy tính nạn nhân để khai thác tiền điện tử.

- Botnet: Mạng lưới các máy tính bị nhiễm phần mềm độc hại, cho phép kẻ tấn công điều khiển từ xa và thực hiện các hành vi độc hại.

- Payload: Phần mềm độc hại hoặc đoạn mã được sử dụng để thực hiện các hành động không mong muốn trên hệ thống bị nhiễm.

- Rootkit: Tập hợp các công cụ phần mềm cho phép kẻ tấn công ẩn mình và duy trì quyền truy cập trái phép vào hệ thống.