Các nhà nghiên cứu an ninh mạng vừa qua đã công bố chi tiết về một loại mã độc mới có tên là MDifyLoader. Mã độc này được phát hiện có liên quan đến các cuộc tấn công khai thác các lỗ hổng bảo mật trong thiết bị Ivanti Connect Secure (ICS).

Theo báo cáo từ JPCERT/CC, những kẻ đứng sau việc khai thác các lỗ hổng CVE-2025-0282 và CVE-2025-22457 từ tháng 12/2024 đến tháng 7/2025 đã sử dụng các lỗ hổng này để phát tán MDifyLoader. Sau đó, MDifyLoader được dùng để khởi chạy Cobalt Strike trực tiếp từ bộ nhớ.

CVE-2025-0282 là một lỗ hổng nghiêm trọng trong ICS, cho phép thực thi mã từ xa mà không cần xác thực. Ivanti đã khắc phục lỗ hổng này vào đầu tháng 1/2025. CVE-2025-22457, được vá vào tháng 4/2025, là một lỗi tràn bộ đệm dựa trên stack, có thể bị khai thác để thực thi mã tùy ý.

Mặc dù cả hai lỗ hổng đều đã bị khai thác như các zero-day, các phát hiện trước đó từ JPCERT/CC vào tháng 4 đã tiết lộ rằng lỗ hổng đầu tiên đã bị lợi dụng để phát tán các họ mã độc như SPAWNCHIMERA và DslogdRAT.

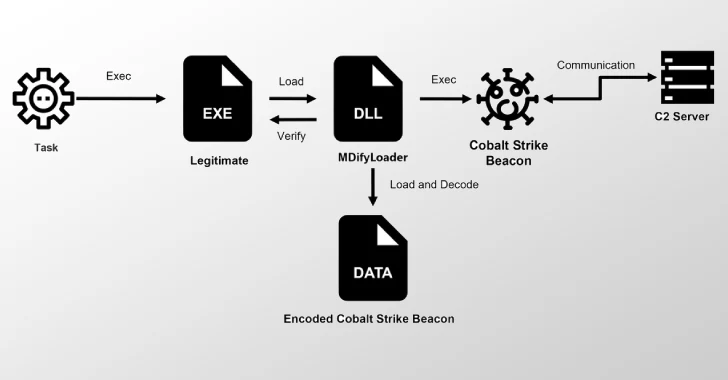

Phân tích mới nhất về các cuộc tấn công liên quan đến các lỗ hổng ICS đã phát hiện ra việc sử dụng kỹ thuật DLL side-loading để khởi chạy MDifyLoader, bao gồm một payload Cobalt Strike beacon được mã hóa. Beacon này được xác định là phiên bản 4.5, được phát hành vào tháng 12/2021.

“MDifyLoader là một trình tải được tạo dựa trên dự án mã nguồn mở libPeConv,” nhà nghiên cứu Yuma Masubuchi của JPCERT/CC cho biết. “MDifyLoader sau đó tải một tệp dữ liệu được mã hóa, giải mã Cobalt Strike Beacon và chạy nó trên bộ nhớ.”

Một công cụ truy cập từ xa dựa trên Go có tên VShell và một tiện ích quét mạng mã nguồn mở khác được viết bằng Go gọi là Fscan cũng được sử dụng. Điều đáng chú ý là cả hai chương trình này đã được nhiều nhóm tin tặc Trung Quốc áp dụng trong những tháng gần đây.

Fscan được thực thi thông qua một trình tải, đến lượt nó, được khởi chạy bằng DLL side-loading. Trình tải DLL giả mạo này dựa trên công cụ mã nguồn mở FilelessRemotePE.

“VShell được sử dụng có một chức năng để kiểm tra xem ngôn ngữ hệ thống có được đặt thành tiếng Trung hay không,” JPCERT/CC cho biết. “Những kẻ tấn công liên tục không thực thi được VShell và người ta xác nhận rằng mỗi lần chúng đều cài đặt một phiên bản mới và thử thực thi lại. Hành vi này cho thấy rằng chức năng kiểm tra ngôn ngữ, có khả năng dành cho thử nghiệm nội bộ, đã bị bỏEnabled trong quá trình triển khai.”

Sau khi xâm nhập vào mạng nội bộ, những kẻ tấn công được cho là đã thực hiện các cuộc tấn công brute-force vào các máy chủ FTP, MS-SQL và SSH, đồng thời tận dụng EternalBlue SMB exploit (MS17-010) để cố gắng trích xuất thông tin xác thực và di chuyển ngang trên mạng.

“Những kẻ tấn công đã tạo các tài khoản miền mới và thêm chúng vào các nhóm hiện có, cho phép chúng duy trì quyền truy cập ngay cả khi thông tin xác thực đã có trước đó bị thu hồi,” Masubuchi nói.

“Các tài khoản này hòa nhập với các hoạt động bình thường, cho phép truy cập lâu dài vào mạng nội bộ. Ngoài ra, những kẻ tấn công đã đăng ký mã độc của chúng dưới dạng một dịch vụ hoặc một trình lên lịch tác vụ để duy trì sự bền bỉ, đảm bảo nó sẽ chạy khi khởi động hệ thống hoặc khi có các trình kích hoạt sự kiện cụ thể.”

Giải thích thuật ngữ:

- Zero-day: Lỗ hổng bảo mật chưa được biết đến hoặc chưa có bản vá từ nhà sản xuất.

- DLL side-loading: Kỹ thuật tấn công lợi dụng cách hệ điều hành tải các thư viện DLL để thực thi mã độc.

- Cobalt Strike: Một nền tảng kiểm tra xâm nhập được sử dụng bởi cả những người kiểm tra bảo mật và tội phạm mạng.

- Brute-force attack: Phương pháp tấn công bằng cách thử tất cả các khả năng có thể để đoán mật khẩu hoặc khóa mã hóa.

- EternalBlue: Một exploit (đoạn mã khai thác) được phát triển bởi NSA, sau đó bị rò rỉ và được sử dụng rộng rãi trong các cuộc tấn công mạng.